要旨

SmartsheetにはIPアドレス制限のネイティブ機能がないので、エンタープライズアカウントの認証オプションにより、IPアドレス制限を行っている認証オプションのみを許可することにより、指定IP以外からのアクセスを制御します。

IPアドレス制御の理由

セキュリティの高い業務を行っている組織の場合、自組織のIPアドレス以外からのアクセスを制限したい場合があります。

典型的には、SaaSを会社で導入する際に、オフィス外からアクセスして、社内の情報を取得できてしまう状況を防ぐ「外部対策」を行う場合が考えられます。

新型コロナでリモートワークが一般化して在宅から社内のクラウド資源にアクセスすることも多くなりました。在宅や出先の個人の端末から社内データにアクセスするだけでなく、同僚との連絡、取引先との打ち合わせもクラウドサービスで行うことが多くなっています。

他方、リモートワークの急増をきっかけに、情報セキュリティの問題が次々と表面化し、情報漏洩の懸念も高まっています。

2段階認証などの対策に加え、あらかじめ管理者が指定した特定のIPアドレスまたはIPアドレス範囲からのみアクセスを可能にすることにより、第三者の不正アクセスを防ぎ、セキュリティーを強固にすることができます。

理想的なIPアドレス制限方法

Microsof 365の場合

SharePoint の管理センターでの設定により、OneDrive、Microsoft 365リソースへのアクセスを制御できます。 これは、場所に基づくポリシーとも呼ばれ、IPアドレス制限が可能です。

https://docs.microsoft.com/ja-jp/sharepoint/control-access-based-on-network-location

Salesforceの場合

Salesforceであれば、[すべての要求でログイン IP アドレスの制限を適用] の設定により、ユーザが Salesforce にアクセスできる IP アドレスを、 [ログイン IP アドレスの制限]で定義した IP アドレスのみに制限することができます。

https://help.salesforce.com/s/articleView?id=000339125&type=1

Smartsheetの場合

認証オプションの制限 + 認証オプション (Google Workspace, Microsoft365等)でのIPアドレス制限

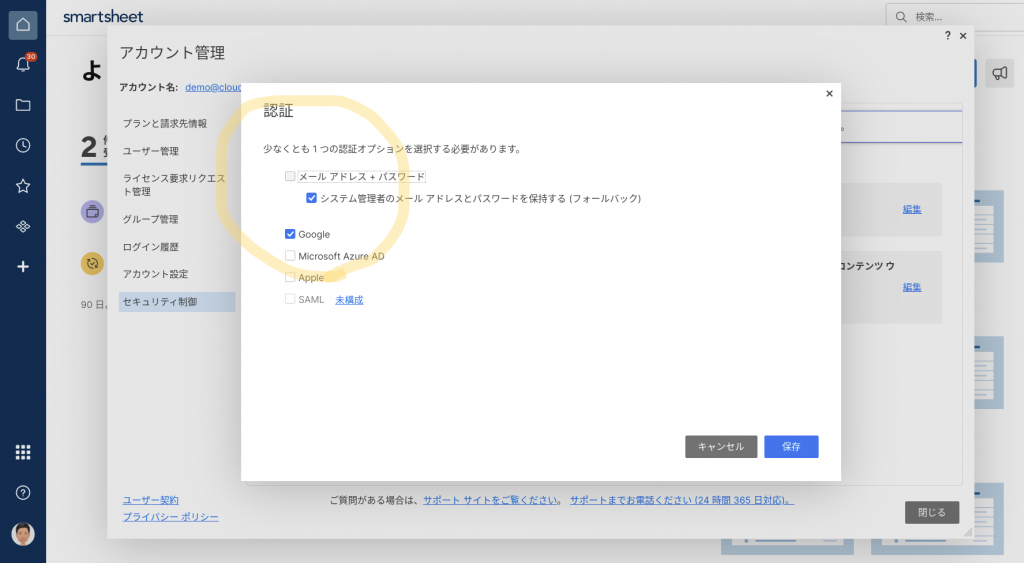

Smartsheetの場合、残念ながら、IPアドレス制限のネイティブ機能はありません。しかし、エンタープライズ プランの場合、認証オプションにより、組織/団体で現在必要としていない認証オプションを無効にし、組織/団体でその認証オプションのログインにIPアドレス認証を行っているもののみを指定することが可能です。これにより、指定IPアドレス以外からのログインを制限することができます。

Google Workspaceの場合

例えば、Google Workspaceを使っている場合で、自組織GoogleアカウトへのログインをSSO(例えば、 HENNGE One)でIPアドレス制限を行っているケースですと、

- Smartsheetにログインを試行時点で、SmartsheetはSSOにユーザーのID確認を依頼。

- SSO はユーザーがまだサインインしていないことを確認。

- SSOはユーザーにログインを要求。

- ユーザーのブラウザはSSOのログインページにリダイレクト。

- ユーザーはユーザー名とパスワードを入力。

- IPアドレス制限を行っているので、ユーザーが例えば社内ネットワークからログインを試みている場合は、ログインが成功、指定IP以外であればログイン不成功。

Smartsheet → SSO → (SMAL Request) IdP – (SAML Response) → SSO → Smartsheet

Microsoft365(旧 Office 365)の場合

Google Workspaceと並んで日本企業での利用が多いMicrosoft365の場合は、 Azure AD ctive Directory P1 または P2 のライセンスを用いてIPアドレス制限が可能です。

制限方法

必要なライセンス

条件付きアクセスの説明

https://docs.microsoft.com/ja-jp/azure/active-directory/conditional-access/overview

SSOのメリット

コロナ下でのリモートワークの拡大などに伴い、 SaaSアプリを利用する従業員が増加しています。

SSOを活用することにより、認証およびアクセスの制御を、アイデンティティプロバイダー側で一元化して、各ユーザーを単一の社内資格情報で管理できます。

社員の退職や異動に伴うアカウントアクセス権の変更/削除作業は IT部門の悩みの種です。筆者が元いた組織でも、IT部門に異動情報が事前に知らされないので、4月1日などの大量の異動がある時期には、IT部門は対応に忙殺されておりました。

グループの設定など、まだ、ハンドによる部分は相当残りますが、SAMLを使えば一元管理が可能となり、 IdP(アイデンティティプロバイダー)で認証されたユーザーが SaaSでも認証されてSSOが実現し、シームレスにSaaSを利用できるようになります。

参考

Smartsheetのエンタープライズ プランの認証オプションに関する記事

https://help.smartsheet.com/ja/articles/516133-managing-authentication-options-enterprise-only-

エンタープライズプラン、その他のセキュリティ上のメリット

承認済みドメイン共有リストの設定

Smartsheet のユーザーは、自分の会社のドメイン内でのみ共有できるように制限することができます。この機能は、Enterprise サブスクリプションで利用できます。この機能により、社外にシートが共有されたり、 Smartsheetからメールが送付されることを制限することができます。

IPアドレス制御を行っておけば、組織が認めたネットワーク以外からのSmartsheetへのアクセスはできなくなりますが、Smartsheetにログインしなくても、Smartsheetから行やシートのメールが社外に送付される可能性は残ります。

エンタープライズアカウントで承認済みドメイン共有リストを制限することにより、このようなリスクを低減することができます。

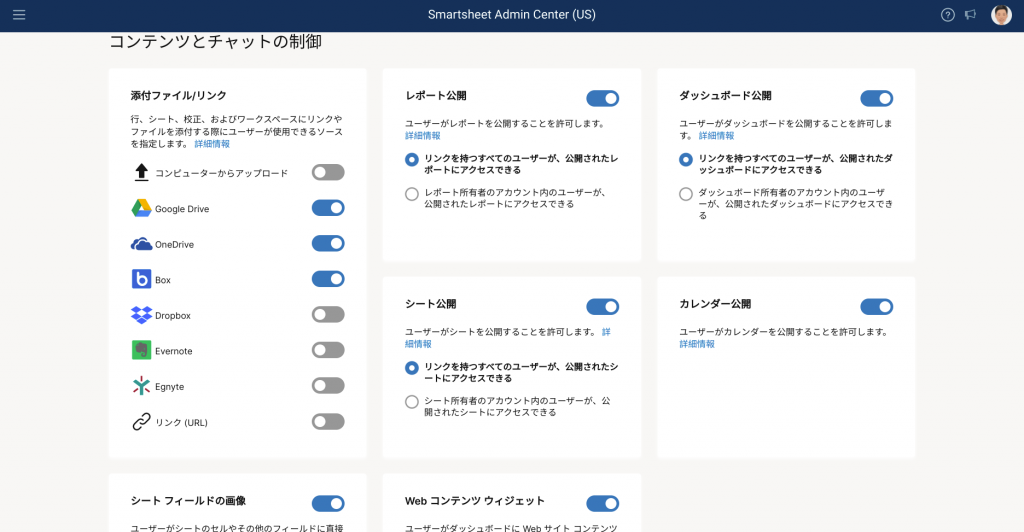

ユーザーが添付できるファイルの種類の管理

ユーザーがシートに添付したファイルはダウンロードや印刷が可能です。IP制限で指定したネットワークからのアクセスに限り、シートなどを認められたドメイン等のユーザ以外に共有できないようにしても、ダウンロードしたファイルが情報漏洩の元になる可能性も考慮する必要があります。

クラウドストーリッジのうち、 Google Drive、Boxなどはダウンロードや印刷を制限する機能があるので、これらにより添付ファイルを行った場合は、オフィス外の社員などが Smartsheetの添付ファイルを自宅等のPCにダウンロードすることを制御することができます。→関連記事

注意が必要なのはコンピューターからのアプロードによる添付ファイルで、クラウドストーリッジサービスによる制御がありません。

エンタープライズでは、添付ファイルの種類を制御することが可能なので、より高い情報漏洩への備えが可能です。

シート、レポート等の公開の制限

シート、レポート、ダッシュボード等の公開は、便利な機能である反面、そのリンクを知るすべての人がその情報を見うる状態となってしまいます。

上の Smartsheet Admin Centerのイメージの例では、すべての種類の公開が可能となっていますが、より高い情報漏洩への備えとしては、「リンクを持つすべてのユーザーが、公開されたシート等にアクセスできる」は、オフにすることをお勧めします。